Seguridad en Windows

Compartir y Seguridad

WINDOWS XP PROFESSIONAL

Antes de empezar . Para acceder a un equipo con Windows ya sea directamente, como a través de la Red es necesario estar dado de alta como un usuario en ese equipo, o usar la cuenta de invitado que está creada por defecto en la instalación.

Asimismo, existen dos formas de presentación para el acceso:

a) La pantalla de bienvenida (que está definida por defecto en la instalación):

b) la forma clásica de acceso:

La pantalla de bienvenida muestra todos los usuarios con un icono y basta picar para acceder.En esta pantalla podemos asimismo crear nuevos usuarios (cuenta nueva) u/o modificar las contraseñas, etc.

En la forma clásica deberemos introducir nuestro nombre y contraseña manualmente.

Podemos cambiar de una a otra forma desde

Panel de control - Cuentas de usuario - cambiar la forma en que los usuarios inician y cierran la sesión.

Mi recomendación es usar siempre la forma clásica y deshabilitar la pantalla de bienvenida.

La cuenta de Invitado debe estar desactivada y activarse cuando sea necesario para el acceso de alguien con ése carácter.

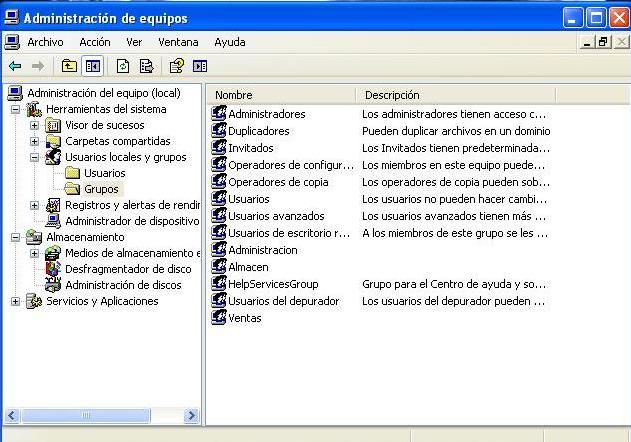

USUARIOS Y GRUPOS

Los Grupos son los colectivos genéricos donde se definen los derechos. Es decir donde se dice que se puede o no se puede hacer (desde poder apagar el equipo hasta cambiar los derechos de otros grupos).

Los Usuarios son los entes (normalmente personas físicas) que pueden acceder al equipo y o a sus recursos.

Un Usuario puede pertenecer a mas de un Grupo. Un Usuario tiene los derechos del (o de los) Grupos a que pertenece.

Windows tiene por defecto definidos unos cuantos Grupos y algunos usuarios. Nosotros podremos crear otros Grupos y otros Usuarios.

Los derechos de los Grupos (y por tanto de los Usuarios que están incluidos en ellos), se definen en las Directivas de Seguridad. A los efectos que está pensado este Tutorial Básico, no vamos entrar ahora en las Directivas, aunque posiblemente haga un apéndice sobre aspectos mas avanzados en relación a este tema en el futuro.

Existen dos Grupos en los que nos vamos a centrar: Grupo Administradores y Grupo Usuarios.

El Grupo Usuarios es el del Usuario normal. Puede acceder y actuar interactivamente con el sistema y ejecutar las aplicaciones certificadas (de Microsoft o cerfificadas por Microsoft) y algunas otras compatibles instaladas por un Administrador, pero no siempre. Es el operador normal de un puesto de trabajo.

El Grupo Administradores puede hacer prácticamente todo.

En medio de ellos existen otra serie de Grupos predefinidos en el sistema como Operadores de Copia (permiten hacer y restaurar copias de seguridad del sistema) Usuarios Avanzados (Crear Grupos y Cuentas de Usuario, cambiar la hora, compartir ficheros, etc)

Y asimismo otros que se definen de forma dinámica y automática por el Sistema: Usuarios de Red, Usuarios Autentificados, etc.

Aparte de ello podremos crear otros Grupos y Usuarios conforme a nuestros intereses. Veamos cómo:

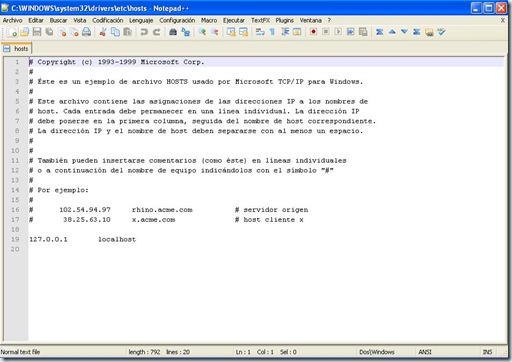

Panel de Control - Herramientas Administrativas - Administracion de Equipos - Usuarios Locales y Grupos - Grupos (aquí aparecen todos los Grupos existentes) (botón derecho) - Grupo Nuevo

Aquí ponemos el nombre del Grupo y una breve descripción si queremos. En ese momento podemos agregar algún usuario creado anteriormente o agregarlo con posterioridad - Crear . Y ya está creado. Aparecerá en la lista de Grupos con su nombre, descripción y el símbolo de dos cabezas.

Creación de Usuario. Igual que lo anterior, hasta llegar a Usuarios Locales y Grupos - Usuarios (aquí aparecen todos los Usuarios), (botón derecho) - Usuario Nuevo

Aquí ponemos el nombre (puede ser corto, que es como lo veremos en los permisos de las carpetas, etc) con el nombre completo (que solo aparecerá en la lista anterior) y una descripción. Por ejemplo.

Maria

Maria Lopez Perez

Secretaria

Podemos asimismo establecer una contraseña, la cual podrá ser cambiada la próxima vez que inicie sesión, o especificar que no podrá cambiar la contraseña puesta y/o que ésta no caduca.

Picamos en Crear y ya está hecho.

Desde esta misma pantalla también podemos modificar, renombrar o eliminar los Usuarios y los Grupos.

Una vez creado, el sistema lo incluye por defecto en el grupo Usuarios. Si queremos que pertenezca a otro Grupo (por Ejemplo Administradores) picamos dos veces en el Usuario y en la pestaña Miembro de (donde aparecen todos los grupos a los que pertenece, Agregar, y elegimos el nuevo Grupo).

No puede haber dos Usuarios o Dos Grupos con el mismo nombre.

Los nombres de Grupos o Usuarios no son sensibles a mayúsculas/minúsculas (dá igual como lo pongas). Las contraseñas SÍ.

LOS CONTROLES DE ACCESO A LA INFORMACION (Los Permisos)

Si vamos a una carpeta cualquiera que hayamos creado dentro de Mis Documentos, por ejemplo y picamos en (botón derecho) Propiedades, se nos mostrará una pantallita con (normalmente) tres pestañas: General – Compartir – Personalizar.

Si picamos en Compartir, nos aparecerá otra pantalla con dos partes:

Uso compartido y seguridad local

Uso compartido y seguridad de Red

La primera nos permite convertir la carpeta en uso exclusivo y nos dice que si queremos compartirla la arrastremos hacia la carpeta compartida que el sistema creó cuando lo instalamos.

La segunda nos permite compartirla dentro de la red local (en sólo lectura ó tambien permitir que los usuarios de la red cambien mis archivos).

Aquí ya no podemos hacer mucho mas.

Pero el sistema nos permite mucho mas. Por ejemplo, decidir qué Usuarios tienen permiso para entrar y cuales no. Tambien cuando entren qué pueden hacer: sólo ver, ó ver y escribir, o borrar o eliminar o crear nuevas carpetas, etc.) y eso vamos a verlo ahora.

Primero debemos saber que Windows, por defecto, tiene esa definición de la seguridad de acceso (simple), que es suficiente para muchos usuarios y que no necesitan entrar en mayores complicaciones.

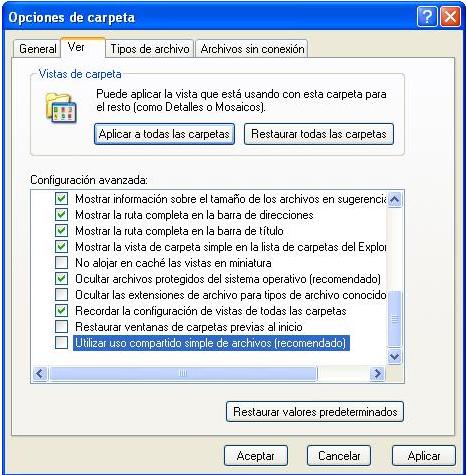

Para cambiar esa manera simple y llegar a la forma mas avanzada:

Mi PC - Herramientas - Opciones de Carpeta (aparece una nueva ventana) - Ver (y en configuración avanzada vamos hasta abajo del todo) y DESMARCAMOS la casilla - Utilizar uso compartido simple de archivos (recomendado) - Aplicar - Aceptar.

Si ahora volvemos a la carpeta que abrimos anteriormente dentro de Mis Documentos, y picamos en (botón derecho) Propiedades, veremos que ha aparecido una nueva pestaña: Seguridad.

Si abrimos la pestaña Compartir, el aspecto ya no es lo mismo que antes.

Nos vamos a la pestaña Seguridad y allí aparecen los usuarios que tienen permisos de acceso, etc.

Esta es la parte mas importante de este Tutorial. Veamos los conceptos básicos.

1.- La Pestaña Seguridad y todo lo que hagamos en ella se refiere a USUARIOS Y GRUPOS LOCALES, es decir gente que accede directamente a carpetas o recursos de nuestro equipo, desde nuestro equipo.

2.- La Pestaña Compartir se refiere a ACCESOS DESDE LA RED. Es decir gente que accede a carpetas o recursos de nuestro equipo desde otro equipo en la red local.

3.- Para acceder a lo que sea, bien directamente o desde la red, es NECESARIO que el usuario esté creado en nuestro equipo. Es decir si en el equipo EQUIPO1, existen dos cuentas creadas: La del Administrador y la de Pepe, sólo Administrador y Pepe tendrían posibilidad de acceder, tanto directamente como desde la red.

LA PESTAÑA SEGURIDAD

a) La herencia.

Ejemplo: Supongamos la carpeta “M_Prueba2”, del usuario Manolo y la carpeta “A_Prueba2” del usuario Ana, que tienen las siguientes rutas :

C:\Documents and Settings\Manolo\Mis Documentos\M_Prueba\M_Prueba2

C:\Documents and Settings\Ana\Mis Documentos\A_Prueba\A_Prueba2

Las carpetas de Documents and Settings (que es común a todos los usuarios del equipo), la de Manolo, la de Ana , la de Mis Documentos (de Manolo) y la de Mis Documentos (de Ana), no las hemos creado nosotros. Lo ha hecho es sistema al crear las cuentas de los usuarios Manolo y Ana.

La carpeta M_Prueba2 es hija de la carpeta M_Prueba (que es su padre) y a su vez es hija de la carpeta Mis Documentos (de Manolo) que a su vez es hija de la carpeta Manolo (que es la carpeta padre primaria del usuario Manolo).

Asimismo pasaría con la carpeta A_Prueba2. Su padre:” A_Prueba”, su padre “Mis Documentos (Ana)” ….etc.

Por defecto, las carpetas que son hijas heredan los permisos de sus padres y a su vez éstos heredan de sus padres …….. etc. hasta llegar a la carpeta del usuario (en este caso “Manolo” y “Ana”).

Veamos quienes tienen permisos en la carpeta “Manolo” (en pestaña “Seguridad”)

El Grupo de ADMINISTRADORES

El Usuario MANOLO

El Grupo SYSTEM

Estos permisos son decididos directamente por el sistema al crear la cuenta del usuario Manolo.

Por lo que hemos dicho anteriormente, las carpetas hijas heredan los permisos de sus padres, por lo tanto La carpeta “M_Prueba” tendría los mismos que su padre, la carpeta “Manolo”.

Y finalmente la carpeta que nos ocupa, “M_Prueba2” (siguiendo la misma línea ascendente en la herencia), tendría los mismos permisos que la carpeta origen (objeto primario): “Manolo”, es decir

El Grupo ADMINISTRADORES - El Grupo SYSTEM - El Usuario MANOLO

Podemos añadir otros usuarios a los permisos (ya veremos cómo). Por ejemplo a la carpeta “M_Prueba” le añadimos permisos para el usuario Ana, con lo que esta carpeta tendría permisos para.

Grupo ADMINISTRADORES – Grupo SYSTEM – Usuario MANOLO - Usuario ANA

Con lo que la carpeta “M_Prueba2”, hija de la carpeta “M_Prueba”, heredaría tambien todos esos permisos.

Eso significa que el Usuario ANA, podría acceder a las carpetas

M_Prueba y

M_Prueba2 (hija de M_Prueba)

Pero no tendría acceso a las carpetas

Mis Documentos (de Manolo) ni

Manolo

Eso suponiendo que el usuario ANA no es un Administrador (del Grupo ADMINISTRADORES), porque si lo fuere, podría acceder ya que el Grupo Administradores tiene permisos.

Ok?

b) Operativa con USUARIOS y GRUPOS

Lo que hemos visto en la herencia podemos modificarlo:

b – 1) Añadir permisos a un nuevo Usuario o Grupo

Primero nos vamos a la carpeta en donde queremos añadir. Supongamos que es “M_Prueba”.

(Boton derecho) Propiedades - (pestaña) Seguridad - (botón) Agregar

Nos aparece la ventana “Seleccionar Usuarios y Grupos” ......

..... Avanzadas .... - (nueva ventana) (pinchar botón) Buscar ahora - (se nos rellena la parte de debajo de la ventana con todos los Usuarios y Grupos –recordatorio: Usuarios icono de una cabeza; Grupos: icono de dos cabezas- Seleccionamos el Usuario o Grupo que queremos) por ejemplo: ANA - Aceptar - (nos lleva a otra ventana y en el recuadro blanco aparecerá el nombre del Usuario seleccionado) - Aceptar

Si queremos añadir otro usuario o grupo, repetimos la acción desde esta ventana: (Avanzadas … etc).

Y ya está. Automaticamente volvemos a la ventana inicial de la pestaña Seguridad y vemos que el nuevo usuario ha sido añadido a la lista.

Asimismo veremos que en recuadro de abajo: “Permisos de Ana”, aparecen los permisos que, de forma predefinida por defecto, le ha adjudicado el sistema al nuevo usuario.

Picamos en

APLICAR - ACEPTAR

y el nuevo usuario tendrá permisos desde este momento.

b – 2) Quitar de los permisos de la carpeta al nuevo Usuario que hemos creado.

Es decir, por ejemplo, al dia siguiente nos damos cuenta que ya no queremos que ANA tenga permisos en la carpeta “M_Prueba” y queremos quitarlo.

Pues lo mismo que antes. En la Carpeta “M_Prueba” vamos a

Propiedades - Pestaña Seguridad - (nos ponemos con el ratón encima del usuario ANA y damos al botón) QUITAR - (desaparece el nombre de ANA) - Aplicar - Aceptar

Y listo.

b – 3) Quitar los permisos de CUALQUIER USUARIO o GRUPO

Vamos ahora a quitar los permisos del grupo SYSTEM (de la carpeta “M_Prueba”).

Hacemos lo mismo que en B – 2) y …………………. No nos permite.

Son permisos heredados y no pueden ser quitados sin RENUNCIAR A LA HERENCIA.

Es decir: Como veíamos anteriormente los permisos se heredan en cascada por defecto y no pueden ser revocados A MENOS QUE SE RENUNCIE A LA HERENCIA.

La herencia de SYSTEM viene del objeto primario (Carpeta “Manolo”).

En B - 2) nosotros pudimos eliminar a un usuario (ANA), porque ese usuario no había sido heredado (no estaba en las carpetas “Manolo” ni “Mis Documentos”)si no que lo habíamos creado nosotros en la carpeta M_Prueba, y por tanto no gozaba de la misma situación que el Grupo de SYSTEM que si es heredado. OK?

Para ver y entender esto, antes de quitar a cualquier usuario o Grupo, vamos a ver una cosa nueva:

OPCIONES AVANZADAS - Los Permisos

Primero vamos a dar de nuevo permisos a ANA en la carpeta M_PRUEBA tal y como hicimos en B – 1).

Una vez que ya le hemos dado permisos, vamos nuevamente a la pestaña Seguridad y picamos en el botón OPCIONES AVANZADAS.

Nos lleva a una nueva ventana “Configuracion avanzada para M_Prueba”. Nos situamos en la pestaña Permisos. Y vamos a ver que significa cada cosa:

Entrada de Permisos: son todos los permisos existentes de los Usuarios y Grupos

Tipo: puede ser Permitir o Denegar

Nombre: el nombre del Usuario o Grupo

Permiso: Control Total ó Lectura y Ejecucion …. Etc (ya los veremos)

Heredado de: Nos dice si el permiso es heredado (y de donde viene la herencia) o no lo es

Aplicar a: Nos dice si el permiso va a ser aplicado en esta carpeta sólo o tambien a las subcarpetas, etc.

Existen además dos opciones marcables:

Heredar del objeto principal las entradas …………

Reemplazar las entradas de permisos en todos los objetos secundarios ………

En nuestro caso la primera opción marcable (heredar del objeto principal ….) estará marcada.

Vemos, asimismo que el usuario ANA al que hemos dado permisos aparece en la lista como “no heredado” y los demás como “C:\Documents and Settings\Manolo” en la columna “heredado de”. Eso significa que ANA es un usuario que tiene permisos que no vienen de una herencia de otra carpeta superior , mientras que el resto nos dice que los permisos vienen heredados de la carpeta “Manolo”. Por eso a ANA podemos eliminarlo sin mas historias, mientras a que los demás no.

Vamos ahora a desmarcar la opción marcable primera (“heredar del objeto principal …..”) …… Nos aparece un mensaje de advertencia y tres botones ….

Vamos a picar en el botón QUITAR ………. Vemos que se eliminan todos los usuarios EXCEPTO el usuario ANA. ¿por qué?. Porque al renunciar a la herencia y picar en QUITAR, nos quita todos los usuarios que tienen derechos heredados de una carpeta superior y solamente se mantiene el usuario al que le acabamos de dar derechos y por tanto no viene de una herencia anterior. OK?

Para poder seguir probando picamos en el botón CANCELAR (en vez de en el de APLICAR) y nos retorna a la situación anterior (están todos los usuarios con sus herencias).

Vamos a probar de nuevo: Nos vamos a Avanzadas …….. desmarcamos la opción de antes …… nos vuelve a aparecer el mensaje de advertencia y picamos en el botón COPIAR ………… Ahora nos mantiene todos los usuarios con los mismos derechos que tenía antes, PERO en la columna “Heredado de” ya no figura “C:\Documents and Settings\Manolo”, si no “no heredado”.

Que pasó?. Pues que el sistema nos permite renunciar a la herencia pero mantener todos los derechos de todos los usuarios y grupos existentes, pero ahora sin herencia anterior. Como si los hubiésemos creado nosotros en ese momento.

Es decir ahora están ya todos los usuarios y grupos en la misma situación que ANA. Y YA PODEMOS eliminar el grupo SYSTEM como queríamos al principio de este apartado.

Lo podemos eliminar desde esta ventana de “Configuracion de seguridad avanzada …” picando en QUITAR - APLICAR - ACEPTAR y luego en la ventana de la pestaña de Seguridad: - ACEPTAR.

O tambien podemos dejarlo así en la ventana “Configuración de seguridad avanzada ….”, y picar en APLICAR - ACEPTAR y desde la pestaña incial de Seguridad eliminar al Grupo picando en botón QUITAR - APLICAR - ACEPTAR. Es lo mismo. El ambos casos el grupo SYSTEM desaparece y ya no tiene permisos en esta carpeta (M_Prueba).

Una vez llegados a este punto vamos a ver un par de cosas:

¿Qué ha pasado con los permisos en la carpeta “M_Prueba2” que es hija de la carpeta “M_Prueba”?.

Pues veamoslo. Nos vamos a dicha carpeta y … (botón derecho) Propiedades - (pestaña) Seguridad - (botón) Avanzadas …………..

vemos que tiene los mismos usuarios y grupos que la carpeta padre “M_Prueba” y en la columna “Heredado de”, ya no es “C:\Documents and Settings\Manolo” como antes, si no que ahora la herencia viene de “C:\Documents and Settings\Manolo\Mis Documentos\M_Prueba”, es decir la herencia viene ahora de su carpeta padre y no del objeto primario que tenía antes, puesto que en la carpeta padre, “M_Prueba”, hemos roto a la herencia anterior y, a partir de ahora el sistema entiende que la herencia parte de M_Prueba hacia sus hijos, los hijos de sus hijos ….. etc.

Asimismo la pestaña marcable “Heredar del objeto principal ……..” vuelve a estar marcada. OK?

¿Para qué sirve la opción marcable “Reemplazar las entradas de permisos …….”?

Pues veamoslo con un ejemplo en este mismo caso:

Nosotros hemos roto la herencia en la carpeta “M_Prueba” y hemos dado permisos a un nuevo usuario ANA y hemos eliminado de la lista de permisos al grupo SYSTEM. Asimismo hemos comprobado que las subcarpetas (hijos) de “M_Prueba” siguen manteniendo la herencia desde ésta (con los mismos usuarios, Grupos y permisos que ésta).

Ahora nos vamos a la carpeta anterior a M_Prueba (su padre): “Mis Documentos”.

Nos vamos a la pestaña Seguridad y Boton “Avazandas…”. Nos fijamos en los usuarios y grupos que tiene (que serán los que estaban al principio (seguramente ADMINISTRADORES, SYSTEM y MANOLO) sus permisos (que serán “Control total”). Ahora picamos en la segunda opción marcable “Reemplazar las entradas de permisos en todos los objetos secundarios …….”

Nos aparece un mensaje de advertencia en el sentido de que a partir de ahora los permisos de los objetos secundarios serán los de esta carpeta y bla bla . Nos pide confirmación y le decimos que SI y damos en ACEPTAR.

Cerramos todo y nos vamos nuevamente a la carpeta “M_Prueba”,

Propiedades - (Pestaña) “Seguridad” - Avanzadas y …

¿Qué pasó?.

Pues que ha desaparecido el usuario ANA al que habíamos dado permisos y ha aparecido el grupo SYSTEM al que habíamos eliminado. Y Además la primera casilla marcable “Heredar del objeto principal las entradas ……”, que habíamos desmarcado ahora aparece marcada.

Ademas podemos ver que la herencia de los permisos en la columna “Heredado de”, viene de “C:\Documents and Settings\Manolo”, tal y como están en la carpeta “Documentos de Manolo” y tal y como estaban al principio.

Tambien podemos comprobar lo mismo en la subcarpeta “M_Prueba2”.

Es decir:

La primera casilla marcable permite a la carpeta romper con la herencia anterior y

La segunda casilla marcable obliga a los hijos (subcarpetas) a recuperar la herencia de la carpeta en la que estamos, sustituyendo cualquier situación existente en dichas subcarpetas.

OK???

c) Operativa con los PERMISOS

Esta es la parte mas complicada y no siempre cumple con la lógica y expectativas del usuario, pero vamos allá.

Veremos los aspectos mas básicos de la operativa, ya que enumerar todas las posibilidades sería excesivamente prolijo y la mayor parte de las veces no usaremos mas que una parte pequeña de las opciones y, para quien desee afinar en este campo deberá experimentar por sus medios en base a lo que aquí se expone.

Como norma general una opción que es permitida y a su vez es denegada: es denegada. Es decir la denegación tiene prioridad sobre la permisión. Ejemplo: un usuario que, por herencia, tiene permisos de “lectura y ejecución” en una carpeta, si le denegamos dicho permiso, no podrá acceder a la misma. Y dicha denegación será heredada por las subcarpetas (hijos), a menos que se rompa la herencia en éstas y se modifique la denegación.

Para lo que vamos a ver ahora mantendremos los mismos USUARIOS creados anteriormente MANOLO y ANA. Eliminaremos las carpetas creadas, para quitar todas las modificaciones que hubieran podido permanecer y las crearemos de nuevo, limpias, y con los USUARIOS, GRUPOS y PERMISOS que el sistema crea por defecto. Asi tendremos:

Las carpetas:

C:\Documents and Settings\Manolo\Mis Documentos\M_Prueba\M_Prueba2

C:\Documents and Settings\Ana\Mis Documentos\A_Prueba\A_Prueba2

Y los Usuarios, grupos y Permisos, respectivamente

Grupo ADMINISTRADORES - Grupo SYSTEM - Usuario MANOLO

Grupo ADMINISTRADORES - Grupo SYSTEM - Usuario ANA

Todos ellos con Control Total

C – 1) Permisos en la CREACION DE UN NUEVO USUARIO O GRUPO

En la carpeta “M_Prueba” vamos a dar permisos a un nuevo usuario. Pero esta vez lo haremos así:

En la carpeta M_Prueba (botón derecho) Propiedades - (pestaña) Seguridad - (botón) Opciones Avanzadas - (botón) Agregar ………….. (nos aparece la ventana “Seleccionar Ususario o Grupo” - (botón) Avanzadas - (botón) Buscar ahora - (se rellena el cuadro con todos los Usuarios y Grupos y seleccionamos) ANA - (Boton) Aceptar - (aparece escrito el nombre elegido en la ventana “Seleccionar Ususario o Grupo”) - (botón) Aceptar ……

Nos aparece una nueva ventana “Entrada de permisos para M_Prueba”. Veamos que contiene:

Nombre: Es el nombre del usuario que hemos elegido (ANA)

Aplicar en: Aquí decidimos si los permisos que le vamos a dar serán:

Esta carpeta,subcarpetas y archivos (por defecto). Esto hará que los permisos que le demos se aplicarán en la carpeta actual (M_Prueba) y todas las subcarpetas y archivos de ésta (esa es la opción que utilizaremos nosotros en el ejemplo).

Solo para esta carpeta (M_Prueba). Esto hará que los permisos solo serán aplicables en la carpeta “M_Prueba”, pero no en la de “M_Prueba22” (por ejemplo).

Tambien podemos decidir que sólo se apliquen a las Subcarpetas (pero no a los archivos)

O tambien a los archivos, pero no a las subcarpetas ……… etc, etc.

Permisos: aquí aparece una lista con dos columnas (permitir y denegar) de todos los permisos que podemos dar al nuevo usuario que estamos creando. Dichos permisos se exponen en el apartado siguiente.

Nosotros, en este caso, vamos a marcar la primera casilla (Control Total) de la columna “Permitir”.

Vemos que se nos rellenan TODAS las casilla marcables de los permisos. Es decir le estamos dando TODOS los permisos al Usuario ANA en la carpeta “M_Prueba”.

Picamos en el botón ACEPTAR - (nos lleva de nuevo a ventana de configuración avanzada y vemos que el nuevo usuario se ha añadido a la lista, con permisos “no heredados”)

- APLICAR - ACEPTAR - (nos lleva a la venta de “Seguridad”) - ACEPTAR y listo.

ANA ya tiene todos los permisos para la carpeta “M_Prueba” (y todas sus subcarpetas y archivos) del usuario MANOLO.

Ahora vamos a probar.

Cambiamos de usuario a ANA y vamos a

C: - Documents and Settings - Manolo …. Y ¡oh cielos! No nos permite el acceso.

¿Qué pasó?.

Pues que ANA tiene acceso a la carpeta “M_Prueba”, pero no lo tiene ni en “Manolo” ni en “Documentos de Manolo”, por lo que no puede acceder a ninguna de ellas y por tanto por esa vía no puede llegar.

Haremos lo siguiente:

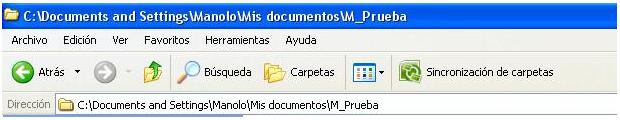

Vamos a MiPC y Marcamos la ruta en la barra de direcciones (arriba, donde pone “dirección”) y escribiremos:

C:\Documents and Settings\Manolo\Mis Documentos\M_Prueba (Intro)

Y ahora ¡maravilla de la técnica!, sí nos permite el acceso y ya estamos en la carpeta “M_Prueba” del usuario Manolo.

Si queremos volver hacia atrás, mediante la flecha de retorno, no nos permitirá puesto que estaríamos entrando en “Mis Documentos” (de Manolo) y no tenemos permisos.

Como esto es bastante coñazo (tener que estar marcando la ruta cada vez que ANA quiera acceder a la carpeta “M_Prueba” de MANOLO), para ahorrarnos este proceso un administrador con permisos, podrá crear un acceso directo en la carpeta “M_Prueba” y copiarlo en una carpeta a la que ANA tenga acceso, por ejemplo “Documentos de Ana” y ANA podrá acceder directamente a la carpeta “M_Prueba” directamente desde ésa ubicación.

Hagamoslo.

El admistrador abrirá la carpeta “Mis Documentos” del usuario MANOLO, se situará sobre la carpeta “M_Prueba” (boton derecho) - crear acceso directo ….. y el sistema creará un acceso directo a “M_Prueba “ en dicha carpeta. A continuación copiara ( o llevará) dicho acceso directo a la barra lateral del explorador de Windows (si no estuviera visible ir a: Ver - Barra del explorador - carpetas) hasta la carpeta “Documentos de Ana”.

Y ya estará copiado el acceso y disponible para el usuario ANA.

Ahora vamos a modificar los permisos en ese acceso directo de la carpeta de ANA:

El mismo usuario-Administrador se situará encima del acceso directo creado en los DOCUMENTOS DE ANA y a través de propiedades vamos a Seguridad y opciones avanzadas y cambiamos los permisos (como hemos visto antes) para que ANA tenga permisos de “control total”.

Todo esto se refiere SOLAMENTE al los permisos del acceso directo, puesto que los permisos a la carpeta “M_Prueba” ya se lo hemos dado con anterioridad. OK?

IMPORTANTE: Como a ANA le hemos dado permisos de “Control Total”, podrá hacer de todo en esa carpeta (leer, escribir, crear carpetas y archivos, eliminar los que haya creado y lo que ya estuvieran creados anteriormente, cambiar los permisos ……. Etc.). Y no sólo en esta carpeta, si no en todas las subcarpetas y archivos, porque así lo decidimos al darle los permisos.

C-2) Listado de Permisos (Avanzado)

Definiciones según Microsoft

Recorrer carpeta / Ejecutar archivo

El permiso Recorrer carpeta permite o deniega el movimiento por las carpetas para llegar a otros archivos o carpetas, incluso si el usuario no tiene permisos para las carpetas recorridas. Este permiso sólo surte efecto si no se otorga al grupo o usuario el derecho de usuario Omitir comprobación de recorrido en la Consola de administración de directivas de grupo. De forma predeterminada, el grupo Todos tiene el derecho de usuario Omitir comprobación de recorrido. (Sólo afecta a carpetas).

El permiso Ejecutar archivo permite o deniega la ejecución de archivos de programa. (Sólo afecta a los archivos).

Al configurar el permiso Recorrer carpeta en una carpeta no se define de manera automática el permiso Ejecutar archivo en todos los archivos de esa carpeta.

Listar carpeta / Leer datos

El permiso Listar carpeta permite o deniega ver nombres de archivos y subcarpetas de la carpeta. Este permiso sólo afecta al contenido de esa carpeta, con independencia de si la carpeta en la que se configura el permiso aparecerá en la lista. (Sólo afecta a carpetas).

El permiso Leer datos permite o deniega la vista de datos en archivos. (Sólo afecta a los archivos).

Atributos de lectura

Permite o deniega la vista de los atributos de un archivo o carpeta, como sólo lectura y oculto. Los atributos se definen mediante NTFS.

Atributos extendidos de lectura

Permite o deniega la vista de atributos extendidos de un archivo o carpeta. Los atributos extendidos se definen mediante programas y pueden variar según el programa.

Crear archivos / Escribir datos

El permiso Crear archivos permite o deniega la creación de archivos dentro de la carpeta. (Sólo afecta a carpetas).

El permiso Escribir datos permite o deniega la realización de cambios en el archivo y la sobreescritura del contenido existente. (Sólo afecta a los archivos).

Crear carpetas o anexar datos

El permiso Crear carpetas permite o deniega la creación de carpetas dentro de la carpeta. (Sólo afecta a carpetas).

El permiso Agregar datos permite o deniega la realización de cambios al final del archivo pero no el cambio, eliminación ni sobrescritura de los datos existentes. (Sólo afecta a los archivos).

Atributos de escritura

Permite o deniega el cambio de los atributos de un archivo o de una carpeta, como sólo lectura y oculto. Los atributos se definen mediante NTFS.

El permiso Atributos de escritura no implica la creación o eliminación de archivos o carpetas, sólo incluye el permiso para realizar cambios en los atributos de un archivo o una carpeta. Para permitir (o denegar) operaciones de creación o eliminación, vea Crear archivos / Escribir datos, Crear carpetas / Anexar datos, Eliminar subcarpetas y archivos y Eliminar.

Atributos extendidos de escritura

Permite o deniega el cambio de los atributos extendidos de un archivo o carpeta. Los atributos extendidos se definen mediante programas y pueden variar según el programa.

El permiso Atributos extendidos de escritura no implica la creación o eliminación de archivos o carpetas, sólo incluye el permiso para realizar cambios en los atributos de un archivo o una carpeta. Para permitir (o denegar) operaciones de creación o eliminación, vea Crear archivos / Escribir datos, Crear carpetas / Anexar datos, Eliminar subcarpetas y archivos y Eliminar.

Eliminar subcarpetas y archivos

Permite o deniega la eliminación de subcarpetas y archivos, incluso si no se ha otorgado el permiso Eliminar en la subcarpeta o archivo.

Eliminar

Permite o deniega la eliminación del archivo o de la carpeta. Si no ha obtenido el permiso Eliminar en un archivo o carpeta, podrá eliminarlo si se le ha otorgado el permiso Eliminar subcarpetas y archivos en la carpeta principal.

Permisos de lectura

Permite o deniega la lectura de los permisos del archivo o carpeta, como Control total, Leer y Escribir.

Cambiar permisos

Permite o deniega el cambio de los permisos del archivo o carpeta, como Control total, Leer y Escribir.

Tomar posesión

Permite o deniega la toma de posesión del archivo o de la carpeta. El propietario de un archivo o de una carpeta siempre puede cambiar los permisos, independientemente de los permisos existentes.

Control Total

Permite o deniega todo lo anterior.

OPCIONES AVANZADAS – El Propietario

En la venta de Seguridad - Opciones Avanzadas, hemos visto la pestaña “Permisos”. Existe otra pestaña denominada “PROPIETARIO”.

Como norma general el Propietario es el creador de la carpeta.

En las carpetas generadas por el Sistema como: Documents and Settings y Carpeta de Usuario (Manolo, Ana, etc), el Propietario es el GRUPO ADMINISTRADORES.

En la Carpeta de Mis Documentos (de cada uno de los Ususarios) el propietario es el usuario.

En el resto de las carpetas creadas por el usuario en sus directorios, el propietario tambien es el usuario.

Tambien como norma general el Propietario tiene permisos de Control Total sobre sus carpetas.

Adjudicar la Propiedad

Como vemos en la ventana anterior, el propietario (en este caso Manolo), puede adjudicar la Propiedad a otro (en este caso al Grupo Administradores).

El Administrador puede adjudicarse la propiedad de cualquier carpeta SIEMPRE.

Por ejemplo. El usuario ANA, tiene, dentro de su carpeta de Mis Documentos, la carpeta denominada A_Prueba. Es la Propietario de la carpeta y además tiene permisos de Control Total sobre la misma.

Decide Quitar los permisos a todos los usuarios y grupos que tienen permisos sobre dicha carpeta, es decir Al grupo ADMINISTRADORES y al GRUPO SYSTEM, y quedarse ella sola como único usuario con permisos de acceso. Y lo hace.

Si un Administrador trata de acceder a la carpeta “A_Prueba”, no le será permitido:

Si el Administrador trata de ver los permisos (Propiedades - Seguridad) de la carpeta:

Tampoco le será permitido, PERO SÍ puede asumir la propiedad, con lo que

Bastaría con cambiar al Grupo de Administradores (y marcar la opción “Reemplazar al propietario en subcontenedores y objetos”.

Nos dá el mensaje de que, aunque no el nuevo propietario NO PUEDE leer el contenido del directorio, SI PUEDE otorgarse el Control Total, con lo que podría hacer todo, incluso eliminar a Ana de los permisos.

Es decir, el Administrador, de una u otra forma tiene acceso con Control Total a todas las carpetas de los usuarios.

OPCIONES AVAZADAS – Permisos Efectivos

Es una lista informativa de los permisos de un usuario o Grupo.

Por ejemplo. Supongamos el caso anterior (imagen anterior). Si pinchamos en SI y luego queremos saber que permisos tiene el Grupo Administradores, nos vamos a la pestaña “Permisos efectivos”

y seleccionamos el Grupo de Administradores, Aceptamos y vemos que nos muestra que tiene Control Total.

OPCIONES AVANZADAS – Auditoría

La pestaña Auditoría no la veremos aquí.

No obstante voy a decir que las Auditorías se utilizan para “auditar”, es decir controlar y registrar determinados eventos o sucesos del sistema o de la operativa (por ejemplo, para saber quien y cuando arranca el equipo, accede a la red, o a las aplicaciones, etc). En este caso sirve para que controle y lleve un registro de los usuarios y/o grupos que se quiera y sus operaciones (entrar, escribir, cambiar los permisos, etc, etc)dentro de la carpeta que nos encontramos ( y tambien, si se quiere, de las subcarpetas y archivos de la misma).

Por ejemplo, en este caso se auditarán los permisos de lectura del usuario Manolo.

COMPARTIR

Como dijimos al principio COMPARTIR significa permitir accesos a carpetas o recursos de nuestro equipo desde otro equipo de la red.

Es imprescindible disponer de, al menos, dos equipos conectados a la misma red, para poder comprobar las opciones de COMPARTIR.

Consideraciones Iniciales:

a) SEGURIDAD manda sobre COMPARTIR (Siempre que los derechos en COMPARTIR sean superiores a SEGURIDAD.- En caso contrario tendrá los derechos de COMPARTIR).

Ejemplo 1: USUARIO1 .. En Seguridad sólo tiene permisos de LECTURA Y EJECUCION en carpeta PRUEBA. Compartimos dicha carpeta para que USUARIO1 acceda desde otro equipo y le damos permiso en COM PARTIR de “Control Total” - - USUARIO1 solo tendrá acceso en LECTURA Y EJECUCION desde la red.

Ejemplo 2: USUARIO2 … En Seguridad tiene permisos de CONTROL TOTAL en carpeta PRUEBA. Compartimos dicha carpeta y damos permisos a USUSARIO2 en COMPARTIR de SOLO LECTURA - USUARIO2 sólo tendrá PERMISOS DE LECTURA, desde la red.

b) Solo podran acceder desde la Red LOS USUARIOS CREADOS en el equipo que comparte.

Es decir: Windows permite el acceso desde la Red a los USUARIOS DE ESE EQUIPO. A otros usuarios que no estén en ese equipo, NO.

c) Para que un Usuario pueda compartir sus carpetas en la red TIENE QUE PERTENECER AL GRUPO DE “USUARIOS AVANZADOS”, los Usuarios normales NO Pueden compartir sus carpetas en la red.

d) Dados dos usuarios de un equipo que tienen acceso a alguna de sus carpetas el uno del otro (según lo que hemos visto en Seguridad) con unos derechos determinados. NO SIGNIFICA que tengan acceso a dichas carpetas desde la Red.

Para que tengan acceso desde la Red es necesario darles los permisos desde la pestaña COMPARTIR. Dichos permisos podrán ser iguales o diferentes a los que tienen como usuarios locales.

Ejemplo: En el Equipo1 existen dos usuarios: Usuario1 y Usuario2. El Usuario 1 tiene una carpeta llamada “Prueba”. El Usuario2 tiene acceso a esa carpeta con “Control Total”.

En el Equipo2, tambien está creado el Usuario2.

Este Usuario2 NO PUDE ACCEDER a la carpeta “Prueba” desde el Equipo2, a menos que el Usuario1 (a través de la pestaña COMPARTIR) le permita.

Suponemos que le permite y comparte la carpeta “Prueba”, con el Usuario2 con permisos de SOLO LECTURA. El Usuario2, desde el Equipo2 solamente podrá LEER la carpeta “Prueba”. Sin embargo, el Usuario2, cuando actúa desde el primer equipo (como usuario local del Equipo1), tendrá CONTROL TOTAL de la carpeta “Prueba”. OK?.

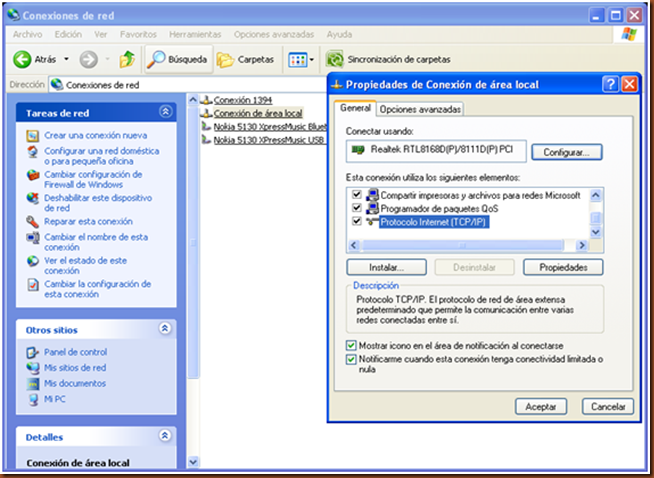

e) Para que el acceso desde la red sea posible, será necesario que el FIREWALL instalado en el equipo que comparte permita dichos accesos.

f) Finalmente, todo lo relacionado con Compartir de Windows, se refiere a la RED LOCAL. Los accesos a través de Internet no se hacen según este sistema.

OPERATIVA EN COMPARTIR

1) Antes de empezar:

Como hemos dichos necesitaremos al menos dos equipos en red para probar las opciones.

Si estos equipos están dentro del mismo GRUPO DE TRABAJO, veremos y podremos acceder a las carpetas desde

Mis sitios de red - ver equipos del grupo de trabajo - (aparecen todos los equipos que están en el mismo grupo de trabajo), picamos sobre el que nos interese y aparecereran todas las carpetas que dicho equipo comparte.

Si no estamos en el mismo Grupo de Trabajo accederemos al otro equipo escribiendo en la línea de direcciones de Mi PC (es la linea que está arriba y que pone “Direccion”):

\\192.168.1.33 (intro) … (siendo 192.168.1.33 la IP del equipo al que queremos acceder) ó

\\Equipo1 (Intro) …. (siendo “Equipo1” el nombre del equipo al que que queremos acceder)

aparecerán todas las carpetas o recursos que ese equipo comparte.

NOTA: Para ver o modificar el grupo de trabajo: Mi PC (botón derecho) Propiedades - Nombre del equipo - (ahí veremos en nombre de nuestro equipo y tambien el nombre del Grupo de Trabajo).

Si queremos cambiarlo: (picar en el botón) CAMBIAR - Ponemos el nuevo nombre (Intro)

…. Nos da un mensaje de bienvenida y nos dice que deberemos reiniciar.

Esto deberemos hacerlo en todos lo equipos que queramos modificar y poner exactamente el mismo Grupo de Trabajo.

El nombre de los equipos deberá ser DIFERENTE para cada uno de ellos.

2) Compartir una carpeta.

Nos situaremos sobre la carpeta (botón derecho) Propiedades - Compartir - (marcamos la opción) “compartir esta carpeta” - (Boton) Permisos - (se nos abre una ventana “permisos de (nombre de la carpeta)” con los usuarios que van a compartir y los derechos)

Usuarios: Por defecto aparecerá “Todos”. Damos al Boton “Agregar” y buscamos el o los usuarios con los que queramos compartir la carpeta, de la misma forma que los buscábamos en “SEGURIDAD”.

Permisos: Por defecto “Lectura”. Podemos marcar los permisos que queramos dar a cada usuario que va a compartir.

Aplicar - Aceptar - (nos vuelve a la pestaña “Compartir”) - Aplicar - Aceptar

Recomendable: Quitar el grupo “Todos” de los usuarios y grupos a compartir. Y Agregar aquellos específicos que queramos.

NOTA IMPORTANTE: Si una carpeta (Ejemplo “ALMACEN”) tiene varias subcarpetas (Ej: “CONSUMIBLES”, “FERRETERIA”, “PAPELERIA”), y un usuarios (Ej: Manolo), tiene permisos de lectura en la carpeta ALMACEN y las subcarpetas heredan esos permisos ……. Al compartir la carpeta ALMACEN con el usuario Manolo, tendrá acceso desde la red a dicha carpeta, pero tambien a todas las subcarpetas en las que tendría derecho si estuviera actuando en local.

Es decir, una vez que accedes, tienes los permisos, dentro del DIRECTORIO (carpetas, subcarpetas y archivos) que manda SEGURIDAD (o COMPARTIR, el que menos permisos conceda de los dos, según lo expuesto en el punto a) anterior).

3) Dejar de compartir una carpeta.

Nos situaremos sobre la carpeta (botón derecho) Propiedades - Compartir - (marcamos la opción) “NO compartir esta carpeta” - Aplicar - Aceptar

4) Acceder desde la red a una carpeta compartida

Ver las notas del apartado 1) “Antes de empezar” de OPERATIVA COMPARTIR al principio de esta Seccion.

a) Si estamos en el mismo GRUPO DE TRABAJO.

Inicio - Mis sitios de red - Ver equipos del grupo de trabajo - (picar sobre el equipo que nos interese).

b) Si no estamos en el mismo Grupo de Trabajo (y tambien si estamos, pero queremos hacerlo así):

Mi Pc - (en la barra de Dirección escribimos) \\192.168.1.33 (IP del equipo a que queremos conectarnos).

Ó

Mi PC - (en la barra de Direccion escribimos) \\Equipo1 (el nombre del equipo al que queremos conectar)

5) Ver todo lo que tenemos compartido

Inicio - Panel de Control - Herramientas Administrativas - Administracion de equipos - Carpetas compartidas.

Muestra:

Recursos compartidos: TODO lo que hemos marcado como COMPARTIDO.

Sesiones: Nos dice si alguien está accediendo desde la red en este momento.

Archivos abiertos: Si alguien está accediendo desde la red, nos dice qué directorios o ficheros tienen abiertos.

Desde cualquiera de estas tres opciones, situándonos encima del Recurso, usuario o carpeta, con el Boton Derecho podemos: Cerrar un fichero, o una Sesion o dejar de compartir una carpeta o un recurso.

NOTA FINAL sobre Compartir:

La opción Compartir es operativa solamente en la RED LOCAL. No es accesible desde Internet.

Las opciones no siempre funcionan con la eficacia que se le supone (Windows es así).

En el acceso a las carpetas desde otro equipo, los nombres de usuarios y contraseñas se realizan en “texto plano” y pueden ser interceptadas por terceros mediante un “sniffer de red”.

Representa una buena opción en redes domesticas o estructuras de red muy pequeñas y bien controladas en cuanto a los usuarios y protegidas de accesos desde el exterior.

En una red mas amplia es mucho mas conveniente establecer un “servidor de dominio” en un equipo independiente, controlado por el supervisor de la red, y donde se instalan todas las carpetas de los usuarios, que son accedidas desde los equipos. Tambien puede utilizarse como “servidor proxy” para acceso a Internet.

No se elimina el problema de la seguridad, pero se reduce.

Para otro tipo de comparticiones, será necesario instalar un servidor FTP, que puede operar en la red local o a través de Internet (cliente FTP), que no necesita dar de alta a los usuarios en Windows, puede establecer permisos de manera efectiva y que permite conexiones cifradas.

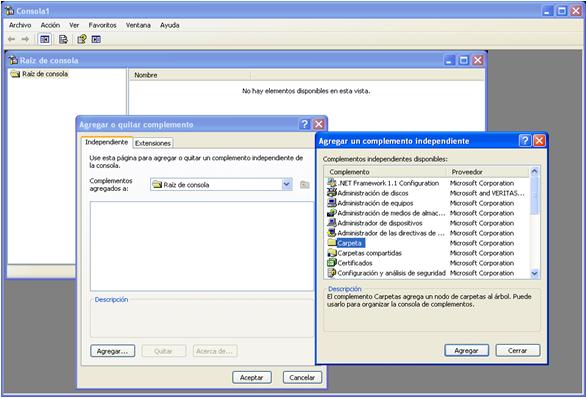

ANEXO: Consola MMC (Microsoft Management Console)

La ventana “Herramientas del Sistema” que hemos visto, o todas o algunas de sus extensiones, y muchas otras cosas referentes al control de nuestro equipo, pueden personalizarse en una consola “hecha a medida del ususario”: es la consola MMC.

Se accede desde Inicio - Ejecutar - mmc - Aceptar

Nos permite agregar las herramientas que usemos mas asiduamente ( o simplemente que queramos tener a

mano), y guardarlas en el Escritorio o donde sea. Etc.

Añadir Complementos (Herramientas) . Por ejemplo añadiremos una carpeta a nuestra Consola1

Archivo - Agregar o quitar complementos - (se abre ventana)(pestaña) Agregar … - (se abre otra ventana con todas los complementos a agregar) Carpeta - Agregar - Cerrar - Aceptar.

Y ya tenemos nuestra carpeta añadida.

Ahora podemos cambiar el nombre (botón derecho sobre carpeta), por ejemplo: Seguridad

Vamos a incluir dentro de esta carpeta los complementos “Usuarios y Grupos” y “Carpetas Compartidas”

Igual que antes:

Archivo - Agregar o quitar complementos - (En la ventana que aparece, pinchamos en el menú desplegable “Complementos agregados a” y seleccionamos la carpeta creada y renombrada) Seguridad - Agregar … - (en la nueva ventana) Carpetas compartidas - Agregar

Dejamos las opciones por defecto (veremos todo lo que está compartido) - Finalizar.

Agregamos ahora los “Usuarios locales y Grupos”:

marcamos - Agregar - (nueva ventana que dejamos como está - Finalizar - Cerrar - Aceptar

Ahora guardaremos esta consola personalizada en el Escritorio con el nombre de MiConsola:

Archivo - Guardar Como - Seleccionar la ubicación y poner el nombre nuevo.

Y Listo.

Podremos crear las consolas que queramos, con las carpetas o complementos que queramos (dentro de las opciones que el sistema nos ofrece), guardarlos, exportarlos, etc.

Esta opción es importante en Windows 7, donde creo que la opción de Usuarios y Grupos no aparece en las Herramientas administrativas.

NOTA FINAL

Lo expuesto es válido, hasta donde yo sé, para Windows 7, con las normales diferencias entre ambos sistemas operativos.

No obstante no todas las opciones están disponibles dentro de cada uno de ellos. Así por ejemplo, XP Home, no dispone de opciones de seguridad y creo que tampoco W7 Starter. Y puede que alguna otra cosa.

Veremos, espero, en otro tutorial básico las Directivas de Seguridad Local y las Auditorías, que junto con éste, nos permite configurar la seguridad en Windows, especialmente en el equipo.

Posteriormente, si el tiempo no lo impide, podremos ver lo referente a la configuración de la seguridad en el Router y el mapeo de puertos y asimismo la configuración del Firewall, con lo que ya tendríamos prácticamente planteado todo lo referente al apartado de SEGURIDAD en local y desde la red.

Espero que os sirva.